Al Aire Ahora

SURFEANDO LOS SALMOS

El programa "Surfeando los Salmos" hace un recorrido por los Salmos del rey David.

18:00 18:30

PRÓXIMOS PROGRAMAS

Ayúdanos a mejorar

PODCAST

Podcasts Más Populares

HORARIO SEMANAL

Escoge un día

07:00Lunes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más08:00Lunes

Magazine Amigos, tu mejor compañía cada mañana. Desde hace 10 años siempre a tu lado en Radio Solidaria. Con secciones de actualidad, tertulias, devocionales y palabra oportuna. Viaja con nosotros y descubre nuevos rincones en la sección de excursiones, y también a través del tiempo, en retroinfancia. En la sección Familias en la mira, los mejores consejos y palabra para el matrimonio y la familia expuestos de manera amena y didáctica. Para nuestro día a día, Consejos saludables, donde aprenderemos a comer bien con pequeños tips para cuidar nuestro cuerpo. La mejor opción para un entretenimiento sano, cocina, deporte, cine y mucho más. Somos Amigos, en Radio Solidaria.

Ver Más14:00Lunes

De lunes a viernes de 14;00 a 16;00 hrs ( hora de España ) Un show de carácter positivo, novedades musicales, entrevistas e invitados especiales que tocan realidades y necesidades actuales.

Ver Más16:00Lunes

¡Más que música! Programa musical, con noticias y reflexiones en la conducción y dirección de Sergio Mendoza. Te esperamos todos los días de lunes a viernes a las 16:00hrs hora española.

Ver Más17:00Lunes

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más18:00Lunes

El programa "Surfeando los Salmos" hace un recorrido por los Salmos del rey David.[...]

Ver Más18:30Lunes

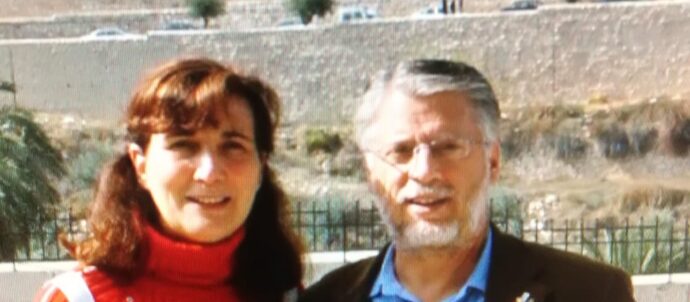

Donizetti Barrios, comunicador social, periodista y pastor cristiano. Fue llamado por Dios hace 28 años para servirle en el área de comunicaciones. Es originario de Cali, Colombia. Está casado con Carolina Laura Aunsini, quien también es comunicadora social, y tienen dos hijos. Pertenece al Concilio “Casa sobre la Roca”, fundada por el comunicador colombiano Darío Silva Silva. Trabaja desde el 2000 en la cadena satelital CVC La Voz y es gerente de la emisora radial online www.vivelastereo.com. Lo podemos escuchar de Lunes a Viernes de 6.00 a 7.00 pm en vivo

Ver Más19:30Lunes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más20:00Lunes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más21:00Lunes

Reposición de la tertulia emitidad en el magazine de Amigos.

Ver Más22:00Lunes

Es un estudio de la vida en profundidad, con base en las escrituras bíblicas, buscando encontrar el tesoro de la revelación de la palabra.

Ver Más22:30Lunes

La Fuente de la Vida es un programa que ofrece una serie de estudios que recorren todos los libros de la Biblia. Se trata de la edición para España del programa “A través de la Biblia”, del teólogo John Vernon McGee. El curso fue sido traducido y adaptado para España por el teólogo y profesor de Biblia Virgilio Vangioni. Visita lafuentedelavida.com/ para conocer más. La Fuente de la Vida es programa en el que recorremos toda la Biblia en cinco años. Presentado por Esperanza Suárez y Fernando Díaz Sarmiento, y producido por Radio Encuentro. Lo puedes escuchar por Radio Solidaria de Lunes a Viernes de 9.00 a 10:00 en vivo

Ver Más23:00Lunes

La Biblia nos dice que la vida de Cristo sirve de luz a todas las personas. Esa vida es la luz de la verdad, el mensaje de la salvación de Cristo y la [...]

Ver Más04:00Lunes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más06:00Lunes

El programa de palabras de Vida, es un programa totalmente Cristocéntrico, bíblico, con palabras de verdad , donde hablamos de temas de Familia, reflexiones , etc. Palabras que llegan del corazón de Dios a tu corazón, palabras de reconciliación, de fé y esperanza.

Ver Más07:00Martes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más08:00Martes

Magazine Amigos, tu mejor compañía cada mañana. Desde hace 10 años siempre a tu lado en Radio Solidaria. Con secciones de actualidad, tertulias, devocionales y palabra oportuna. Viaja con nosotros y descubre nuevos rincones en la sección de excursiones, y también a través del tiempo, en retroinfancia. En la sección Familias en la mira, los mejores consejos y palabra para el matrimonio y la familia expuestos de manera amena y didáctica. Para nuestro día a día, Consejos saludables, donde aprenderemos a comer bien con pequeños tips para cuidar nuestro cuerpo. La mejor opción para un entretenimiento sano, cocina, deporte, cine y mucho más. Somos Amigos, en Radio Solidaria.

Ver Más14:00Martes

De lunes a viernes de 14;00 a 16;00 hrs ( hora de España ) Un show de carácter positivo, novedades musicales, entrevistas e invitados especiales que tocan realidades y necesidades actuales.

Ver Más16:00Martes

¡Más que música! Programa musical, con noticias y reflexiones en la conducción y dirección de Sergio Mendoza. Te esperamos todos los días de lunes a viernes a las 16:00hrs hora española.

Ver Más17:00Martes

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más18:00Martes

El programa "Surfeando los Salmos" hace un recorrido por los Salmos del rey David.[...]

Ver Más18:30Martes

Donizetti Barrios, comunicador social, periodista y pastor cristiano. Fue llamado por Dios hace 28 años para servirle en el área de comunicaciones. Es originario de Cali, Colombia. Está casado con Carolina Laura Aunsini, quien también es comunicadora social, y tienen dos hijos. Pertenece al Concilio “Casa sobre la Roca”, fundada por el comunicador colombiano Darío Silva Silva. Trabaja desde el 2000 en la cadena satelital CVC La Voz y es gerente de la emisora radial online www.vivelastereo.com. Lo podemos escuchar de Lunes a Viernes de 6.00 a 7.00 pm en vivo

Ver Más19:30Martes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más20:00Martes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más21:00Martes

Programa presentado por Miguel Díez y Mª Carmen Jiménez. Programa con el fin de edificar las vidas a través de la Palabra de Dios.

Ver Más22:00Martes

Es un estudio de la vida en profundidad, con base en las escrituras bíblicas, buscando encontrar el tesoro de la revelación de la palabra.

Ver Más22:30Martes

La Fuente de la Vida es un programa que ofrece una serie de estudios que recorren todos los libros de la Biblia. Se trata de la edición para España del programa “A través de la Biblia”, del teólogo John Vernon McGee. El curso fue sido traducido y adaptado para España por el teólogo y profesor de Biblia Virgilio Vangioni. Visita lafuentedelavida.com/ para conocer más. La Fuente de la Vida es programa en el que recorremos toda la Biblia en cinco años. Presentado por Esperanza Suárez y Fernando Díaz Sarmiento, y producido por Radio Encuentro. Lo puedes escuchar por Radio Solidaria de Lunes a Viernes de 9.00 a 10:00 en vivo

Ver Más23:00Martes

La Biblia nos dice que la vida de Cristo sirve de luz a todas las personas. Esa vida es la luz de la verdad, el mensaje de la salvación de Cristo y la [...]

Ver Más03:00Martes

Reposición de la tertulia emitidad en el magazine de Amigos.

Ver Más04:00Martes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más06:00Martes

El programa de palabras de Vida, es un programa totalmente Cristocéntrico, bíblico, con palabras de verdad , donde hablamos de temas de Familia, reflexiones , etc. Palabras que llegan del corazón de Dios a tu corazón, palabras de reconciliación, de fé y esperanza.

Ver Más07:00Miercoles

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más08:00Miercoles

Magazine Amigos, tu mejor compañía cada mañana. Desde hace 10 años siempre a tu lado en Radio Solidaria. Con secciones de actualidad, tertulias, devocionales y palabra oportuna. Viaja con nosotros y descubre nuevos rincones en la sección de excursiones, y también a través del tiempo, en retroinfancia. En la sección Familias en la mira, los mejores consejos y palabra para el matrimonio y la familia expuestos de manera amena y didáctica. Para nuestro día a día, Consejos saludables, donde aprenderemos a comer bien con pequeños tips para cuidar nuestro cuerpo. La mejor opción para un entretenimiento sano, cocina, deporte, cine y mucho más. Somos Amigos, en Radio Solidaria.

Ver Más14:00Miercoles

De lunes a viernes de 14;00 a 16;00 hrs ( hora de España ) Un show de carácter positivo, novedades musicales, entrevistas e invitados especiales que tocan realidades y necesidades actuales.

Ver Más16:00Miercoles

¡Más que música! Programa musical, con noticias y reflexiones en la conducción y dirección de Sergio Mendoza. Te esperamos todos los días de lunes a viernes a las 16:00hrs hora española.

Ver Más17:00Miercoles

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más18:00Miercoles

El programa "Surfeando los Salmos" hace un recorrido por los Salmos del rey David.[...]

Ver Más18:30Miercoles

Donizetti Barrios, comunicador social, periodista y pastor cristiano. Fue llamado por Dios hace 28 años para servirle en el área de comunicaciones. Es originario de Cali, Colombia. Está casado con Carolina Laura Aunsini, quien también es comunicadora social, y tienen dos hijos. Pertenece al Concilio “Casa sobre la Roca”, fundada por el comunicador colombiano Darío Silva Silva. Trabaja desde el 2000 en la cadena satelital CVC La Voz y es gerente de la emisora radial online www.vivelastereo.com. Lo podemos escuchar de Lunes a Viernes de 6.00 a 7.00 pm en vivo

Ver Más19:30Miercoles

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más20:00Miercoles

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más21:00Miercoles

Reposición de la tertulia emitidad en el magazine de Amigos.

Ver Más22:00Miercoles

Es un estudio de la vida en profundidad, con base en las escrituras bíblicas, buscando encontrar el tesoro de la revelación de la palabra.

Ver Más22:30Miercoles

La Fuente de la Vida es un programa que ofrece una serie de estudios que recorren todos los libros de la Biblia. Se trata de la edición para España del programa “A través de la Biblia”, del teólogo John Vernon McGee. El curso fue sido traducido y adaptado para España por el teólogo y profesor de Biblia Virgilio Vangioni. Visita lafuentedelavida.com/ para conocer más. La Fuente de la Vida es programa en el que recorremos toda la Biblia en cinco años. Presentado por Esperanza Suárez y Fernando Díaz Sarmiento, y producido por Radio Encuentro. Lo puedes escuchar por Radio Solidaria de Lunes a Viernes de 9.00 a 10:00 en vivo

Ver Más23:00Miercoles

La Biblia nos dice que la vida de Cristo sirve de luz a todas las personas. Esa vida es la luz de la verdad, el mensaje de la salvación de Cristo y la [...]

Ver Más04:00Miercoles

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más05:00Miercoles

[...]

Ver Más06:00Miercoles

El programa de palabras de Vida, es un programa totalmente Cristocéntrico, bíblico, con palabras de verdad , donde hablamos de temas de Familia, reflexiones , etc. Palabras que llegan del corazón de Dios a tu corazón, palabras de reconciliación, de fé y esperanza.

Ver Más07:00Jueves

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más07:30Jueves

El teólogo Luis Carballosa nos presenta El Pulso de los tiempos, un programa que expone las verdades de la Biblia para personas que piensan en su realidad actual. La Biblia es la Palabra de Dios revelada a los hombres. Por eso, se trata de una obra totalmente coherente y verdadera, y en este programa te invitamos a conocerla.

Ver Más08:00Jueves

Magazine Amigos, tu mejor compañía cada mañana. Desde hace 10 años siempre a tu lado en Radio Solidaria. Con secciones de actualidad, tertulias, devocionales y palabra oportuna. Viaja con nosotros y descubre nuevos rincones en la sección de excursiones, y también a través del tiempo, en retroinfancia. En la sección Familias en la mira, los mejores consejos y palabra para el matrimonio y la familia expuestos de manera amena y didáctica. Para nuestro día a día, Consejos saludables, donde aprenderemos a comer bien con pequeños tips para cuidar nuestro cuerpo. La mejor opción para un entretenimiento sano, cocina, deporte, cine y mucho más. Somos Amigos, en Radio Solidaria.

Ver Más14:00Jueves

De lunes a viernes de 14;00 a 16;00 hrs ( hora de España ) Un show de carácter positivo, novedades musicales, entrevistas e invitados especiales que tocan realidades y necesidades actuales.

Ver Más16:00Jueves

¡Más que música! Programa musical, con noticias y reflexiones en la conducción y dirección de Sergio Mendoza. Te esperamos todos los días de lunes a viernes a las 16:00hrs hora española.

Ver Más17:00Jueves

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más18:00Jueves

El programa "Surfeando los Salmos" hace un recorrido por los Salmos del rey David.[...]

Ver Más18:30Jueves

Donizetti Barrios, comunicador social, periodista y pastor cristiano. Fue llamado por Dios hace 28 años para servirle en el área de comunicaciones. Es originario de Cali, Colombia. Está casado con Carolina Laura Aunsini, quien también es comunicadora social, y tienen dos hijos. Pertenece al Concilio “Casa sobre la Roca”, fundada por el comunicador colombiano Darío Silva Silva. Trabaja desde el 2000 en la cadena satelital CVC La Voz y es gerente de la emisora radial online www.vivelastereo.com. Lo podemos escuchar de Lunes a Viernes de 6.00 a 7.00 pm en vivo

Ver Más19:30Jueves

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más20:00Jueves

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más21:00Jueves

Reposición de la tertulia emitidad en el magazine de Amigos.

Ver Más22:00Jueves

Es un estudio de la vida en profundidad, con base en las escrituras bíblicas, buscando encontrar el tesoro de la revelación de la palabra.

Ver Más22:30Jueves

La Fuente de la Vida es un programa que ofrece una serie de estudios que recorren todos los libros de la Biblia. Se trata de la edición para España del programa “A través de la Biblia”, del teólogo John Vernon McGee. El curso fue sido traducido y adaptado para España por el teólogo y profesor de Biblia Virgilio Vangioni. Visita lafuentedelavida.com/ para conocer más. La Fuente de la Vida es programa en el que recorremos toda la Biblia en cinco años. Presentado por Esperanza Suárez y Fernando Díaz Sarmiento, y producido por Radio Encuentro. Lo puedes escuchar por Radio Solidaria de Lunes a Viernes de 9.00 a 10:00 en vivo

Ver Más23:00Jueves

La Biblia nos dice que la vida de Cristo sirve de luz a todas las personas. Esa vida es la luz de la verdad, el mensaje de la salvación de Cristo y la [...]

Ver Más04:00Jueves

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más05:00Jueves

[...]

Ver Más06:00Jueves

El programa de palabras de Vida, es un programa totalmente Cristocéntrico, bíblico, con palabras de verdad , donde hablamos de temas de Familia, reflexiones , etc. Palabras que llegan del corazón de Dios a tu corazón, palabras de reconciliación, de fé y esperanza.

Ver Más07:00Viernes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más08:00Viernes

Magazine Amigos, tu mejor compañía cada mañana. Desde hace 10 años siempre a tu lado en Radio Solidaria. Con secciones de actualidad, tertulias, devocionales y palabra oportuna. Viaja con nosotros y descubre nuevos rincones en la sección de excursiones, y también a través del tiempo, en retroinfancia. En la sección Familias en la mira, los mejores consejos y palabra para el matrimonio y la familia expuestos de manera amena y didáctica. Para nuestro día a día, Consejos saludables, donde aprenderemos a comer bien con pequeños tips para cuidar nuestro cuerpo. La mejor opción para un entretenimiento sano, cocina, deporte, cine y mucho más. Somos Amigos, en Radio Solidaria.

Ver Más14:00Viernes

De lunes a viernes de 14;00 a 16;00 hrs ( hora de España ) Un show de carácter positivo, novedades musicales, entrevistas e invitados especiales que tocan realidades y necesidades actuales.

Ver Más16:00Viernes

¡Más que música! Programa musical, con noticias y reflexiones en la conducción y dirección de Sergio Mendoza. Te esperamos todos los días de lunes a viernes a las 16:00hrs hora española.

Ver Más17:00Viernes

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más18:30Viernes

Donizetti Barrios, comunicador social, periodista y pastor cristiano. Fue llamado por Dios hace 28 años para servirle en el área de comunicaciones. Es originario de Cali, Colombia. Está casado con Carolina Laura Aunsini, quien también es comunicadora social, y tienen dos hijos. Pertenece al Concilio “Casa sobre la Roca”, fundada por el comunicador colombiano Darío Silva Silva. Trabaja desde el 2000 en la cadena satelital CVC La Voz y es gerente de la emisora radial online www.vivelastereo.com. Lo podemos escuchar de Lunes a Viernes de 6.00 a 7.00 pm en vivo

Ver Más19:30Viernes

Acerca de Gracia a Vosotros Lo que más necesita la gente es la verdad –una relación dinámica e informada con la Palabra de Dios. En un mundo caótico cegado por la incredulidad, tradición, el misticismo y error doctrinal, la Palabra de Dios penetra todo esto y proveé respuestas. Sintonize “Gracia a Vosotros” para escuchar una enseñanza clara, práctica, versículo a versículo, impartida por el Pastor John MacArthur.

Ver Más20:00Viernes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más21:00Viernes

Reposición de la tertulia emitidad en el magazine de Amigos.

Ver Más22:00Viernes

Es un estudio de la vida en profundidad, con base en las escrituras bíblicas, buscando encontrar el tesoro de la revelación de la palabra.

Ver Más23:00Viernes

[...]

Ver Más00:00Viernes

La Fuente de la Vida es un programa que ofrece una serie de estudios que recorren todos los libros de la Biblia. Se trata de la edición para España del programa “A través de la Biblia”, del teólogo John Vernon McGee. El curso fue sido traducido y adaptado para España por el teólogo y profesor de Biblia Virgilio Vangioni. Visita lafuentedelavida.com/ para conocer más. La Fuente de la Vida es programa en el que recorremos toda la Biblia en cinco años. Presentado por Esperanza Suárez y Fernando Díaz Sarmiento, y producido por Radio Encuentro. Lo puedes escuchar por Radio Solidaria de Lunes a Viernes de 9.00 a 10:00 en vivo

Ver Más04:00Viernes

"Pan del Cielo" es un programa de radio solidaria, donde se difunde la verdad de Dios revelada en la Biblia, única fuente de autoridad que sustenta este preciado programa radial y en que gracias a él la palabra de Dios está más cerca de cada uno de los oyentes con la verdad de Dios y su deseo por la salvación de todos los que se acercan a él en la persona de Cristo. “Pan del Cielo” trata un tema diario de las 8.00 de mañana hasta las 9,00 una hora que tendremos acompañamiento con la ayuda de diferentes pastores expertos en la materia y siempre desde un punto de vista bíblica. Situamos el énfasis en Jesucristo como la única forma de entender y vivir todas las áreas de nuestras vidas.

Ver Más06:00Viernes

El programa de palabras de Vida, es un programa totalmente Cristocéntrico, bíblico, con palabras de verdad , donde hablamos de temas de Familia, reflexiones , etc. Palabras que llegan del corazón de Dios a tu corazón, palabras de reconciliación, de fé y esperanza.

Ver Más09:00Sabado

[...]

Ver Más12:00Sabado

[...]

Ver Más16:30Sabado

Nunca solas es una tertulia amena y cercana donde un grupo de mujeres hablan desde la experiencia, compartiendo temas para la edificación y sanidad de la mujer.

Ver Más17:00Sabado

[...]

Ver Más18:30Sabado

¿Qué es lo que refleja tu alma? ¿Porque nos cuesta tanto perdonar? ¿La renuncia es un castigo? ¿Actuó como Cristo? En Boga Mar Adentro te invitamos a hacerte estas preguntas. Un podcast dirigido por Daniel Orts, Shirel Diez, Daniela Apesteguia, Paula Diez y Magali Zigler.

Ver Más19:00Sabado

¿Qué es lo que refleja tu alma? ¿Porque nos cuesta tanto perdonar? ¿La renuncia es un castigo? ¿Actuó como Cristo? En Boga Mar Adentro te invitamos a hacerte estas preguntas. Un podcast dirigido por Daniel Orts, Shirel Diez, Daniela Apesteguia, Paula Diez y Magali Zigler.

Ver Más19:30Sabado

[...]

Ver Más20:00Sabado

[...]

Ver Más21:00Sabado

[...]

Ver Más22:00Sabado

[...]

Ver Más23:00Sabado

[...]

Ver Más02:00Sabado

[...]

Ver Más08:00Domingo

[...]

Ver Más09:30Domingo

[...]

Ver Más11:30Domingo

[...]

Ver Más18:00Domingo

Vale la Pena es una revista de variedades para acompañarte en tus tardes de lunes a viernes, un espacio en el que a través de entrevistas, reflexiones, buena música entre otros hacen una buena combinación de temas que nos inspiran a dar importancia a lo que de verdad lo tiene.

Ver Más20:00Domingo

Programa presentado por Miguel Díez y Mª Carmen Jiménez. Programa con el fin de edificar las vidas a través de la Palabra de Dios.

Ver Más22:00Domingo

[...]

Ver Más23:00Domingo

[...]

Ver Más04:00Domingo

Nunca solas es una tertulia amena y cercana donde un grupo de mujeres hablan desde la experiencia, compartiendo temas para la edificación y sanidad de la mujer.

Ver Más05:00Domingo

[...]

Ver Más

Radio Solidaria

Radio Solidaria